Durante años, los WAF (Web Application Firewalls, firewalls de aplicaciones web) han sido una parte clave de la infraestructura de seguridad para cualquier aplicación o servicio basado en la web, protegiéndolos del tráfico HTTP malicioso y ataques como SQL Injection (SQLi), Cross-Site Scripting (XSS) y más.

Un ataque SQLi exitoso puede dejar expuesto para los delincuentes el contenido de las bases de datos con información de negocios o de clientes, lo que ofrece un potencial de daño incalculable. Por ello, las formas de eludir las capacidades de filtrado y bloqueo de un WAF son muy buscadas por los ciberdelincuentes.

Recientemente, Team82, el equipo de investigación de seguridad de Claroty, creó1 un bypass genérico (o derivación genérica) para diversos WAF vendidos por proveedores populares. Los hallazgos se presentaron durante la conferencia Black Hat Europe 2022 en Londres.

Cómo funciona el bypass

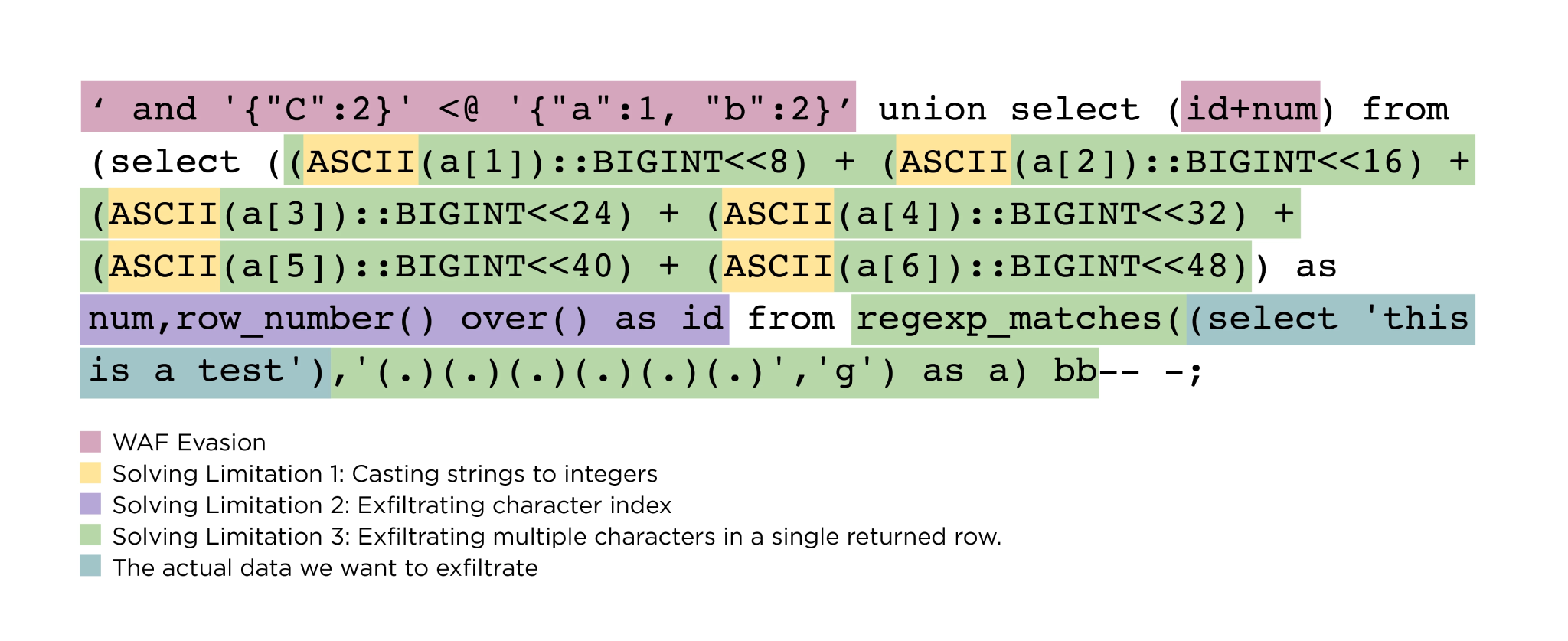

La técnica utilizada es, en esencia, un ataque de inyección de SQL. Los WAF están diseñados para proteger contra esto, por lo que los investigadores tuvieron que encontrar una manera de ofuscar la carga útil de SQL, haciéndola invisible para ciertos WAF.

La clave para conseguirlo fue agregar la sintaxis JSON a la carga útil. La mayoría de las bases de datos SQL admiten JSON, un formato estándar de intercambio de archivos y datos que permite hacer búsquedas básicas y modificaciones, así como ejecutar toda una variedad de funciones y operadores.

Sin embargo, muchos WAF han tardado en ser compatibles con JSON, lo que ha permitido a los investigadores “elaborar nuevas cargas útiles de inyección de SQL que incluyen JSON y que eluden la seguridad proporcionada por los WAF”.

Imagen: Team82/Claroty

“Los atacantes que utilizan esta técnica novedosa pueden acceder a una base de datos interna y servirse de vulnerabilidades, así como de exploits adicionales, para filtrar información a través del acceso directo al servidor o a través de la cloud”, dijo Noam Moshe, investigador de vulnerabilidades de Claroty.

“Esto es especialmente importante para las plataformas OT e IoT trasladadas a sistemas de gestión y monitoreo basados en la cloud. Los WAF ofrecen una promesa de seguridad adicional desde la cloud. Sin embargo, un atacante capaz de eludir estas protecciones tendrá un amplio acceso a los sistemas”.

El WAF de Azion no es afectado

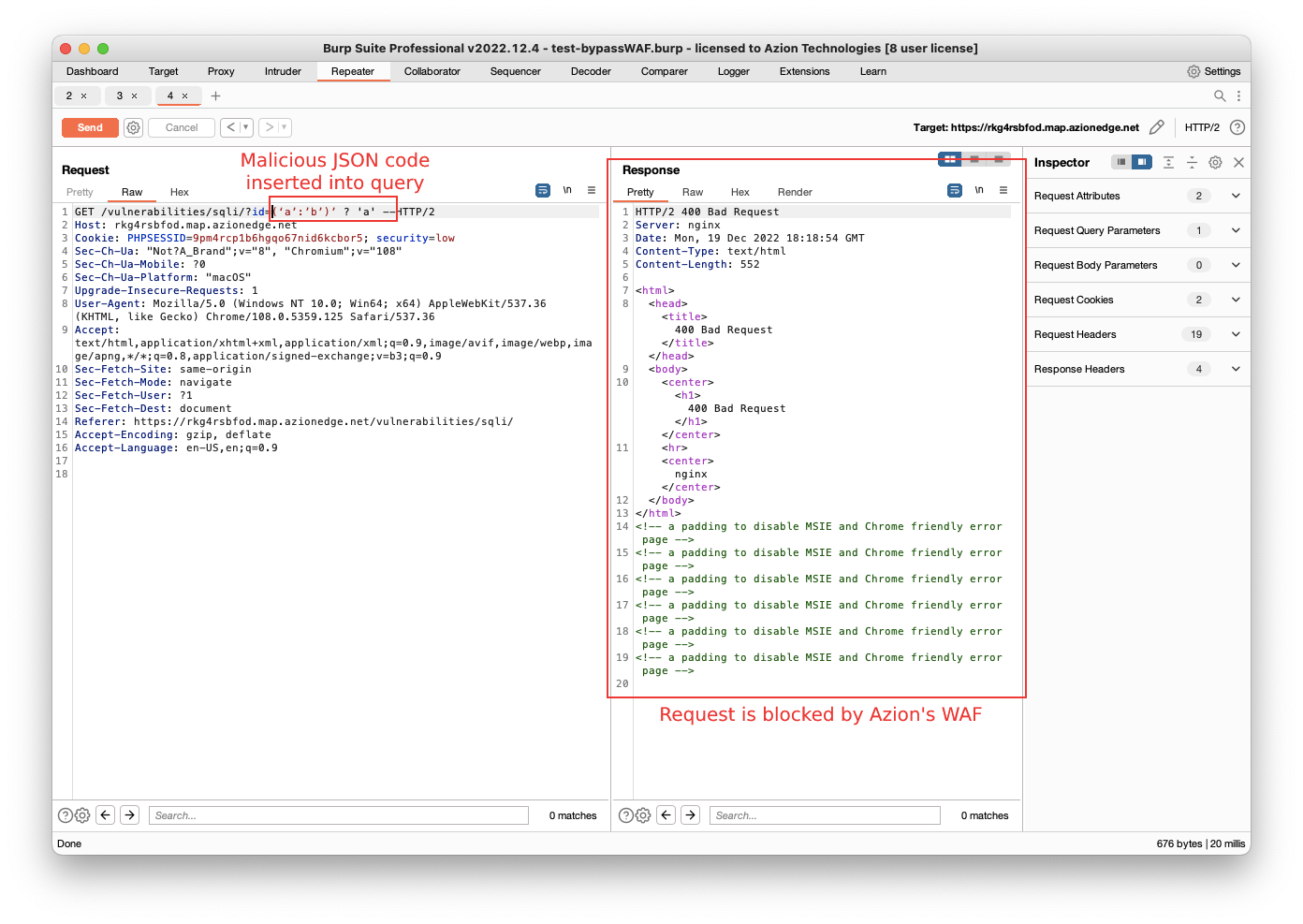

Tras saber de la existencia del bypass, el equipo de seguridad de Azion hizo un test de todas las pruebas de concepto presentadas por Team82 contra su propio WAF.

El equipo de seguridad de Azion usó una herramienta de prueba de seguridad llamada Burp Suite Professional para llevar a cabo ataques simulados. Este software permite a un investigador crear diferentes tipos de solicitudes para un sistema determinado y validar su comportamiento de respuesta.

De acuerdo con Marcos Carvalho, arquitecto de Seguridad de Azion, al intentar replicar los escenarios propuestos por Team82, el WAF de Azion bloqueó con éxito todos los ataques, lo que se logró utilizando las reglas estándar de Azion y su algoritmo de puntaje patentado, sin necesidad de expresiones regulares adicionales.

Uno de los ataques ensayados por Team82 es bloqueado por el WAF de Azion.

Imagen: Azion Technologies.

“La característica principal del WAF de Azion son las reglas que detectan la presencia de caracteres especiales en posiciones específicas de una solicitud, incluida la URL”, agregó.

Cuando se activan esas reglas, la solicitud se bloquea y el servidor devuelve un código de respuesta 400 (solicitud incorrecta). En el ejemplo ilustrado, el WAF de Azion detectó varios caracteres anormales en la solicitud, incluidas comillas [‘], dos puntos [:] y paréntesis [)].

De hecho, al crear su WAF, Azion decidió utilizar conjuntos de reglas inteligentes en lugar de firmas, pues estas últimas deben actualizarse constantemente y no ofrecen protección contra las vulnerabilidades de día cero.

Conclusión

Después de realizar un análisis exhaustivo y divulgar, de manera responsable, el problema a las partes afectadas, Team82 prestó un excelente servicio a toda la industria. “Expresamos aquí nuestro agradecimiento y reconocimiento a toda la comunidad de white hat, pues solo probando los sistemas podemos ofrecer las mejores funciones de seguridad a nuestros clientes”, expresó Carvalho.

Regístrate para una prueba gratuita y descubre cómo el Web Application Firewall de Azion puede ayudarte a proteger tus aplicaciones y servicios contra varios tipos de amenazas o entra en contacto con nuestros expertos para saber más.

Referencias

1 {JS-ON: Security-OFF}: Abusing JSON-Based SQL to Bypass WAF