Tanto organizaciones públicas como privadas, al igual que cualquier individuo alrededor del mundo, dependen de algún tipo de tecnología digital para llevar a cabo sus actividades comerciales, sociales, o educativas, entre otras. Esta fuerte dependencia implica que deben enfrentarse a una amplia gama de amenazas y vulnerabilidades cada vez más especializadas.

Entonces, no es difícil imaginar que pasemos por más ataques cibernéticos a medida que haya más dispositivos conectados a Internet, por lo que conocer las tendencias de ataques actuales y las mejores prácticas de protección es una medida de seguridad importante que debemos considerar.

En este blog queremos compartirte los insights que debes tener en cuenta antes de tomar una decisión importante al respecto. Obtendrás una descripción general de las tendencias de seguridad actuales con datos estadísticos relevantes, consejos sobre seguridad digital y conocerás iniciativas públicas que ayudan a mitigar las vulnerabilidades más frecuentes de la región, además de comprender por qué una plataforma de edge es la mejor solución en el mercado para implementar tu software.

Ataques cibernéticos en Latam

Latinoamérica es una de las regiones del mundo con mayor uso diario de Internet por usuario, y está solo por detrás de países como Filipinas y Sudáfrica que tienen un tiempo promedio de 10,2 horas por día. En Latam, los usuarios brasileños permanecen en línea aproximadamente 9,5 horas, seguidos de Colombia (9,4 horas), Argentina (9,4 horas) y México (8,5 horas)[1]. En general, los principales usos son para mantenerse en contacto con amigos o familiares, ocio, buscar contenido, lectura de noticias, tendencias sociales, búsqueda productos para comprar, transmisión de audio y video y trabajo remoto, entre otros[2]. Por ejemplo, respecto a las redes sociales, el tiempo promedio que los consumidores pasan en las redes sociales es de 2 horas diarias, siendo América Latina la región que lidera el ranking con 3 horas.

Esta rápida visión del panorama ya nos muestra la capacidad de Internet y su diversificación de uso a nivel regional y global, así como su relevancia como caldo de cultivo para un gran y creciente número de e-commerces, lo que implica que las empresas deben adherirse a la nueva tendencia de digitalización si quieren mantener su crecimiento económico. Por ello, estas se ven motivadas a crear aplicaciones cada vez más personalizadas para hacer llegar sus productos y servicios a través de Internet a sus usuarios y atraer aquellos que son potenciales.

Como consecuencia de este nuevo comportamiento, las empresas y los usuarios no pueden dejar de poner su información en Internet. Por lo tanto, no es inusual que esperemos un aumento en los ataques cibernéticos por parte de hackers para hacer un mal uso de esos datos, vendiéndolos a terceros para su beneficio o incluso solicitando un pago económico.

En la actualidad, los ataques cibernéticos son más diversos y no cesan de evolucionar, adoptando siempre nuevas formas. Por ejemplo, un fabricante de computadoras descubrió una vulnerabilidad al reproducir la canción “Rhythm Nation” de Janet Jackson[3]. Resulta que la canción contenía una frecuencia de resonancia capaz de afectar los discos duros, revelando la capacidad de utilizar archivos de audio como herramienta para destruir contenido sensible. Obviamente, la empresa resolvió el problema utilizando filtros para esa frecuencia.

Hay muchos tipos de vectores de ataque, como el malware, phishing, hijacking (secuestro) o los ataques de robo de información (Man-in-the-Middle o infostealers), de denegación de servicio, de inyección SQL, exploit de día cero, de DNS, sin archivos (fileless) o de volumen o fuerza bruta, entre otros. Pero, ¿qué es lo que más vemos en Latam?

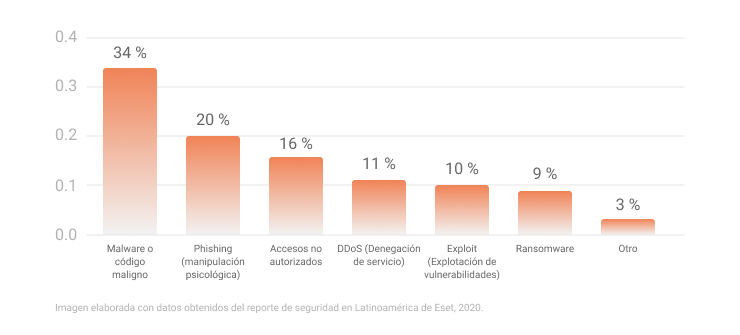

Según un informe de ciberseguridad publicado por ESET, en 2020, los principales ciberataques a empresas latinoamericanas fueron através de malware, con un 34 %, seguido del phishing (20 %), acceso no autorizado (16 %), DDoS (11 %), exploit de día cero (10 %) y ransomware (9 %)[4].

Para tener una idea clara de su repercusión, por ejemplo, solo con ransomware, los casos más relevantes en la región fueron la filtración de datos personales de más de 223 millones de usuarios en Brasil, 29 millones en Argentina, 20,8 millones en Ecuador, 7 millones en México y la filtración de datos bancarios de 55 000 clientes de 13 bancos en Chile[5].

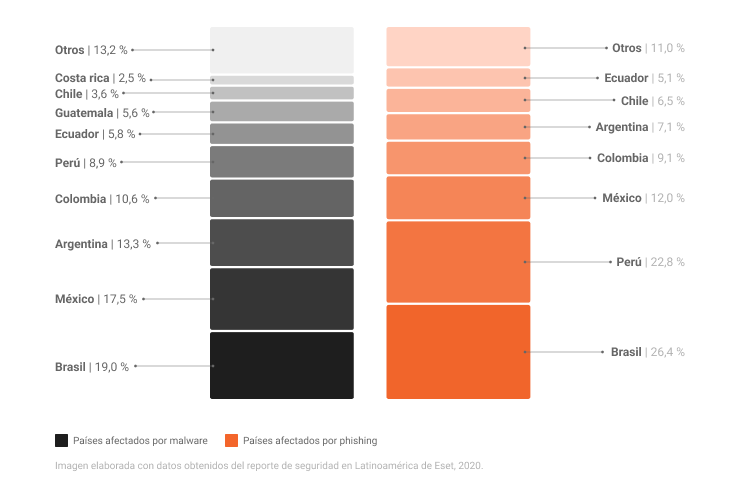

En cuanto a los ciberataques más frecuentes, las empresas brasileñas fueron las más afectadas por ataques de malware, alcanzando un 19 %, seguidas por las de México (17,5 %), Argentina (13,3 %), Colombia (10,6 %) y Perú (8,9 %). De la misma forma, empresas de Brasil tuvieron más ataques de phishing con un 26,4 %, seguidas por las de Perú (22,8 %), México (12,0 %), Colombia (9,1 %) y Argentina (7,1 %).

Alcance de los métodos tecnológicos y leyes regionales para la seguridad digital

Como ya hemos dicho, los ciberataques modernos pueden ser de muy diversos tipos y además pueden provenir simultáneamente de múltiples frentes, lo que nos obliga a conocer diferentes prácticas de seguridad que nos ayuden a luchar contra ellos. Por esta razón, te alentamos a conocer los esfuerzos de seguridad cuyo objetivo es mitigar las vulnerabilidades de los sistemas informáticos, tanto a nivel de usuario como empresarial.

La primera, más antigua y simple medida que se puede adoptar desde la invención del Internet es la concientización de los usuarios y empresas para actuar correctamente, haciéndonos conscientes de todos sus posibles riesgos y vulnerabilidades.

Pero además de estas iniciativas, las empresas saben que es necesario algún tipo de software para garantizar tanto la seguridad comercial como la del cliente en las diferentes capas de Internet y de red. Pero en Latam, muchas empresas no emplean una estrategia de seguridad adecuada, ya sea porque no saben cómo aplicarla o la subestiman.

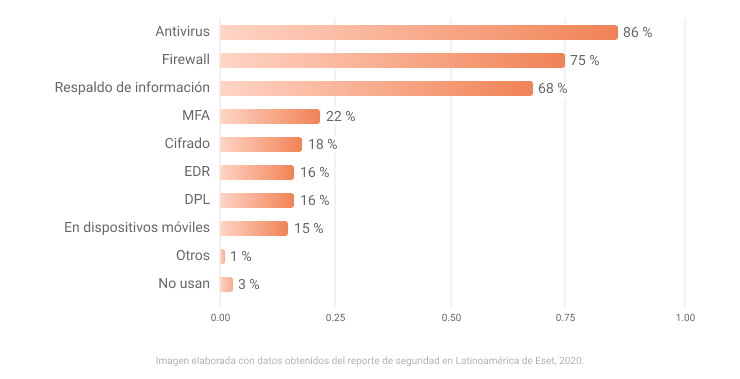

Según una encuesta realizada por ESET en empresas de la región[6], la instalación de un antivirus, la implementación de un firewall y el respaldo de la información son los controles de seguridad más utilizados, y si bien estas tres medidas pueden proporcionar un cierto nivel de protección, no son aún suficientes.

Hoy en día, es necesario agregar otras herramientas modernas y especializadas para cubrir todos los vectores de ataque. Por ejemplo, MFA (Multi-factor authentication, autenticación de múltiples factores) es una herramienta que te permite mitigar el acceso no autorizado y evitar que hackers tomen el control de tu cuenta al combinar dos pruebas de identidad. Otro recurso útil es el cifrado, que permite la conversión de datos (por ejemplo, “¡Hola mundo!”) a un formato cifrado (%$##@), para proteger la información del usuario que viaja por un canal abierto. Solo la clave correcta puede descifrarlo, lo que evita que hackers comprometan o roben información confidencial.

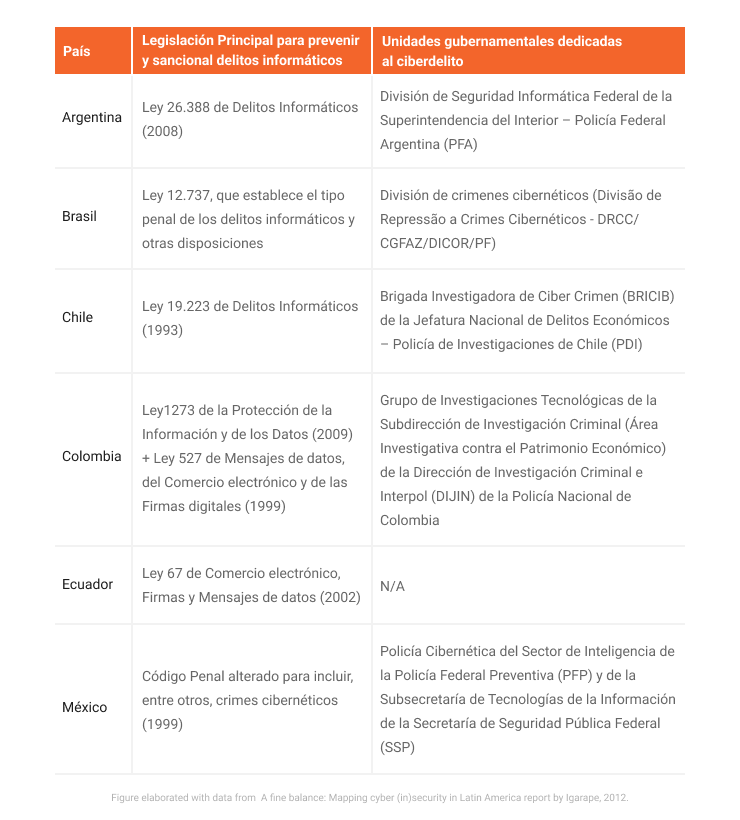

Por otro lado, a las acciones de protección de individuos y empresas, también se suman las impulsadas por los gobiernos locales. A continuación te mostramos un resumen de las leyes federales dedicadas a prevenir y sancionar los delitos informáticos, así como las unidades gubernamentales especializadas para combatir los ciberataques en seis países de América Latina. Te recomendamos consultar las leyes correspondientes de tu país o de aquellas en las que actúa tu empresa, con el fin de estar preparado para un evento no deseado.

Mejora tu seguridad con Azion

Azion es una plataforma de edge full-stack que simplifica y agiliza la forma en que construyes aplicaciones. A diferencia de un modelo de cloud, la Plataforma de Edge de Azion está diseñada para adaptarse automáticamente a las altas exigencias del mercado, a través de edge locations ampliamente distribuidas en todo el mundo, que te permiten:

- proteger a tus usuarios, aplicaciones y redes con un enfoque moderno;

- implementar tu software o actualizaciones en solo unos pocos minutos;

- suministrar contenido a tus usuarios de forma remota, y

- escalar recursos computacionales de forma automática.

Edge Computing es un nuevo paradigma de computación distribuida que lleva los recursos computacionales cerca de los usuarios, con solicitudes siendo procesadas en la edge location más cercana a ellos. En consecuencia, este enfoque ofrece varios beneficios como: baja latencia, buena experiencia de usuario, suministro de contenido personalizado, confiabilidad y resiliencia.

Bajo este enfoque novedoso y atendiendo a la seguridad, Azion también creó la solución Edge Firewall, que protege desde la capa de red hasta la capa de aplicación con funcionalidades como:

- Web Application Firewall: protege tus aplicaciones web de numerosos peligros, desde amenazas OWASP Top 10 hasta complejos ataques de día cero.

- DDoS Protection: mitiga los ataques DDoS más extensos y complejos en las capas de red y aplicación.

- Network Layer Protection: establece un perímetro de seguridad programable en el edge para gestionar el tráfico de entrada y de salida.

Azion diseña sus productos para aprovechar todos los beneficios del edge. Por ejemplo, al usar Edge Functions de Azion para crear tu aplicación, usarás de forma automática V8 Isolate para crear un espacio aislado seguro para cada función, lo que garantiza que cada función esté aislada mientras se ejecuta en un entorno de múltiples usuarios (multitenant). Y aún más, Azion adopta el modelo de confianza cero (zero-trust), que solicita una autorización estricta a cada persona o dispositivo que intente acceder a una red privada, independientemente de dónde intente conectarse.

Por cierto, teniendo el compromiso de buscar la máxima seguridad posible para sus clientes, Azion obtuvo la certificación SOC 2, un norma de conformidad voluntaria para garantizar que los proveedores de servicios tomen las medidas necesarias que mantengan la seguridad y privacidad de los datos. Y no paramos por aquí, Azion también garantiza la protección de datos confidenciales con la conformidad de PCI, normativa de seguridad de datos con un conjunto de requisitos que garantizan que los proveedores que aceptan tarjetas de crédito tomen precauciones contra el fraude y el robo. Azion mantiene tus datos valiosos seguros en todas las edge locations sin comprometer el desempeño de tu sitio web.

Aprovecha los beneficios de la plataforma NoOps de Azion, que te permite optimizar el tiempo de tu equipo de desarrollo y enfocar tus esfuerzos en diferenciadores de mayor valor.

Conoce más sobre Azion en nuestro sitio web y descubre todo lo que podemos ofrecerle a tu empresa.

[2] GWI, The biggest social media trends for 2022

[3] Janet Jackson had the power to crash laptop computers

[4] Eset, Reporte de seguridad en Latinoamérica, 2020

[5] IMB, Cinco Consejos de IBM a usuarios, para resguardar datos y evitar daños

[6] Igarape, A fine balance: Mapping cyber (in)security in Latin America