En la actualidad, para muchos CISO y otros profesionales de seguridad, tomar la decisión de pasar al modelo zero trust (confianza cero) es fácil, pero la pregunta es cómo adoptarlo. El reciente informe de Microsoft sobre zero trust reveló que el 96 % de los profesionales de seguridad encuestados cree que zero trust es mediana o altamente crítico para la seguridad de su empresa [1]. Pero a pesar de este claro consenso, la encuesta mostró que solo el 76 % de los encuestados han comenzado a implementar soluciones zero trust y muchos de los que lo han hecho todavía están lidiando con preocupaciones prácticas como entrenamiento y brechas de habilidades, aprobación de presupuestos, selección de proveedores adecuados e integración de soluciones.

Entonces, ¿cómo pueden los profesionales de seguridad superar las barreras de zero trust y obtener un sólido retorno de la inversión? En este blog se explicarán los componentes y la arquitectura de referencia necesarios para una seguridad zero trust, se examinarán las barreras para la implementación y se analizará cómo un proveedor adecuado puede ayudar a simplificar la integración y a reducir los costos.

¿Cuáles son los componentes de la arquitectura Zero Trust?

En los últimos años, la creciente popularidad del trabajo remoto y el consiguiente cambio a cloud han popularizado el modelo zero trust. Aunque la mayoría de los profesionales de la seguridad están familiarizados con el concepto de zero trust, la investigación muestra que las implicaciones prácticas son mucho menos claras. NIST define dos protecciones básicas necesarias para zero trust: primero, establecer el acceso de privilegios mínimos a los recursos para limitar los ataques horizontales y autenticar; luego, autorizar continuamente las solicitudes para garantizar no solo la identidad de los usuarios, aplicaciones, servicios y dispositivos autorizados, sino también su nivel de seguridad durante cada acceso.[2]

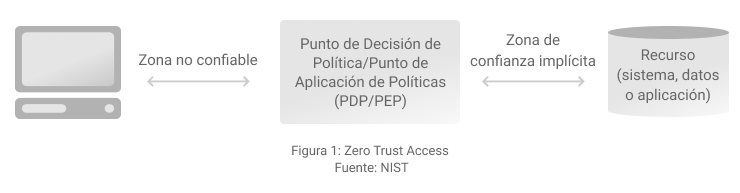

El siguiente diagrama ilustra cómo el modelo zero trust aplica estas protecciones para cada solicitud de acceso individual. Cada solicitud se trata como no confiable hasta que pasa por un punto de decisión de política (PDP) y un punto de aplicación de política (PEP) a la zona de confianza implícita. El PDP determina si la solicitud está autorizada, registra la decisión de admitir o denegar el acceso y autentica las solicitudes autorizadas; el PEP habilita, supervisa y, finalmente, concluye las conexiones dentro de la zona de confianza implícita, en función de las actualizaciones del punto de decisión de la política.

Ten en cuenta que este proceso se implementa en cada solicitud de acceso, independientemente del usuario, dispositivo o servicio que realiza la solicitud, y la zona de confianza inherente debe ser lo más pequeña posible, en función de la necesidad comercial.

Ten en cuenta que este proceso se implementa en cada solicitud de acceso, independientemente del usuario, dispositivo o servicio que realiza la solicitud, y la zona de confianza inherente debe ser lo más pequeña posible, en función de la necesidad comercial.

Esto permite que la autorización se adapte continuamente según el contexto y el comportamiento, lo cual se ha convertido en una necesidad debido a la flexibilidad de la fuerza laboral actual, donde:

- Es posible que las empresas no posean o no puedan configurar dispositivos de empleados o contratistas.

- Los usuarios y servicios remotos pueden intentar acceder a través de redes inseguras.

- Los recursos de la empresa pueden existir en la cloud u en otra infraestructura que la empresa no posee ni mantiene.

Arquitectura Zero Trust en acción

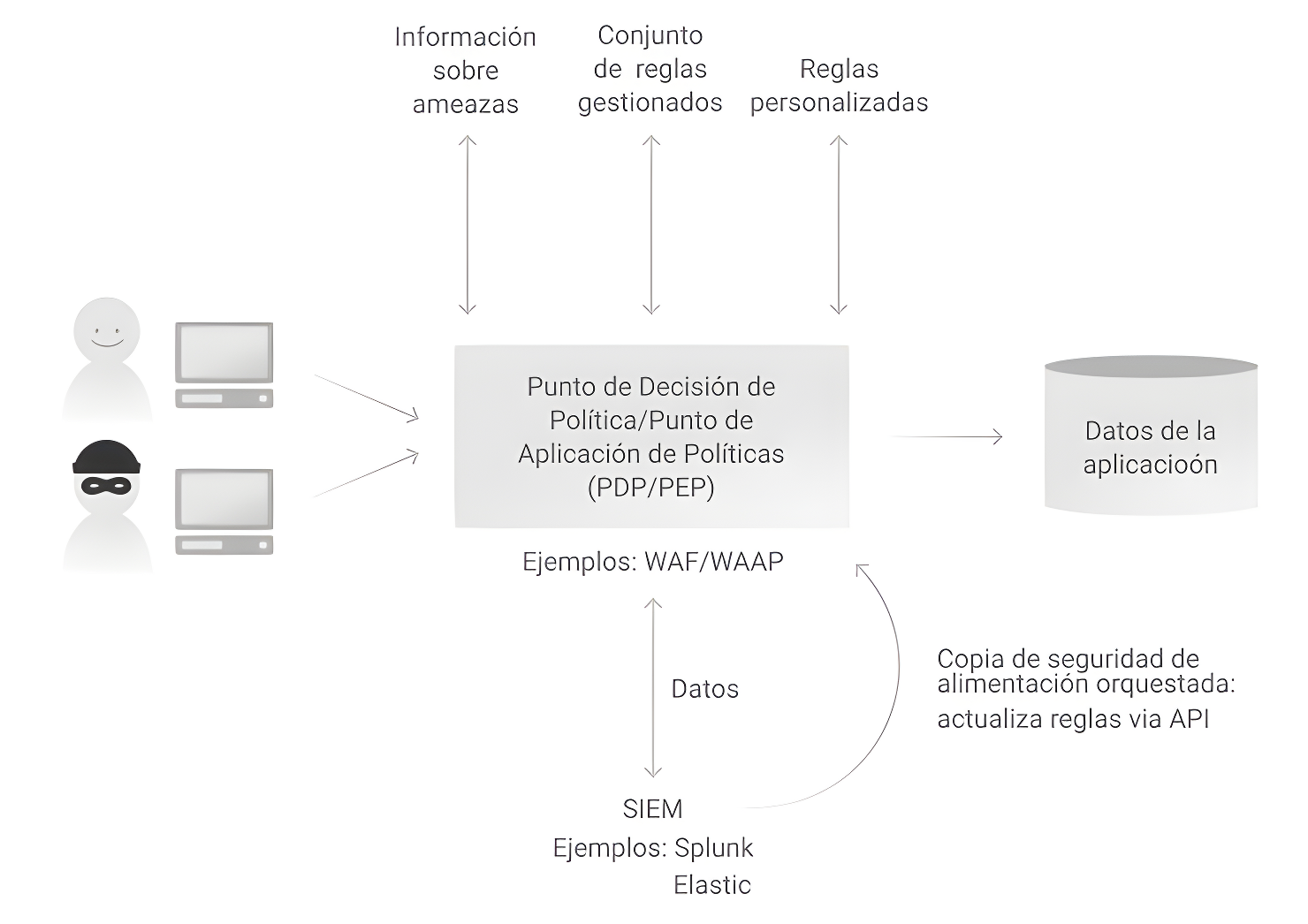

Para ilustrar mejor cómo funciona el proceso de autorización y autenticación en un sistema zero trust, ve el siguiente ejemplo, el cual utiliza una herramienta ampliamente adoptada para la aplicación y decisión de políticas: un firewall de aplicaciones web (WAF).

En el diagrama anterior, tenemos dos escenarios: un usuario autorizado y un usuario malintencionado, ambos intentando acceder a un recurso. El WAF sirve como punto de aplicación y decisión de políticas, que utiliza criterios como conjuntos de reglas gestionadas (diseñadas para bloquear las amenazas OWASP Top 10 y otras comunes), reglas personalizadas (basadas en las regulaciones del sector y la necesidad comercial para acceder a ciertos recursos) e inteligencia de amenazas (reglas basadas en análisis internos o externos de amenazas basadas en información sobre cómo se llevan a cabo las amenazas y los recursos utilizados para lanzar ataques, así como los riesgos y vulnerabilidades específicos de una empresa) para determinar si se debe bloquear o aceptar una solicitud.

En el diagrama anterior, tenemos dos escenarios: un usuario autorizado y un usuario malintencionado, ambos intentando acceder a un recurso. El WAF sirve como punto de aplicación y decisión de políticas, que utiliza criterios como conjuntos de reglas gestionadas (diseñadas para bloquear las amenazas OWASP Top 10 y otras comunes), reglas personalizadas (basadas en las regulaciones del sector y la necesidad comercial para acceder a ciertos recursos) e inteligencia de amenazas (reglas basadas en análisis internos o externos de amenazas basadas en información sobre cómo se llevan a cabo las amenazas y los recursos utilizados para lanzar ataques, así como los riesgos y vulnerabilidades específicos de una empresa) para determinar si se debe bloquear o aceptar una solicitud.

A través de la integración con el SIEM de una empresa mediante streaming de datos (Data Stream) las reglas de WAF se pueden actualizar en tiempo real a través de la API, lo que crea un bucle de retroalimentación orquestado que monitorea y gestiona el acceso de manera continua. Los pasos de este proceso pueden verse a continuación:

- Se define una política de seguridad en el WAF.

- La herramienta de monitoreo detecta la violación del usuario de esta política.

- La herramienta de monitoreo crea una alerta/evento.

- Se envían detalles de la alerta/evento al SIEM.

- La lista de red de usuarios abusivos se actualiza a través de API y orquestación.

- Se impide que el usuario viole las políticas.

Además, el acceso privilegiado, como los derechos de administrador de una solución de seguridad (que podría, por ejemplo, dar a los usuarios la capacidad de actualizar o cambiar las reglas en un WAF), se puede reforzar con herramientas como la autenticación multifactor, lo que proporciona una capa adicional de seguridad para garantizar que solo los usuarios autorizados puedan obtener acceso a los controles que les otorgarían amplios permisos para sistemas completos y pondrían en riesgo los activos más valiosos de la empresa.

Elegir soluciones de confianza cero

Una de las principales barreras para zero trust mencionada por los profesionales de la seguridad en encuestas realizadas por Microsoft[1] y Fortinet[3] es la dificultad para seleccionar proveedores, lo que se ve agravado por factores como las restricciones presupuestarias, tecnológicas y de recursos, la dificultad de justificar y garantizar los costos necesarios para comprar soluciones, la falta de talento o educación necesaria para implementar soluciones y la capacidad de integrar soluciones con otras tecnologías.

Esto significa que es absolutamente esencial elegir un proveedor que haga que la implementación sea lo más simple y rentable posible.

Para reducir costos, las empresas deben buscar proveedores que:

- Ofrezcan asistencia de integración y soporte de ingeniero a ingeniero las 24 horas del día, los 7 días de la semana.

- Aprovechen los estándares abiertos para simplificar la integración y reducir el riesgo de vendor lock-in (dependencia del proveedor).

- Reduzcan los costos que se cobran por solicitud, al reducir los costos iniciales del aprovisionamiento y permitir que los tomadores de decisiones conozcan fácilmente el retorno de la inversión.

- Detengan amenazas en el edge, lo que reduce el costo por bloqueo al requerir menos ancho de banda y minimiza el riesgo al eliminar las amenazas a los servidores de origen.

Para más información sobre cómo Azion puede ayudar a tu empresa a desarrollar sus soluciones de seguridad zero trust, consulta nuestros casos de éxito en seguridad o recibe un análisis gratuito de tu postura de seguridad.

También, puedes entrar en contacto con uno de nuestros expertos ahora mismo.

Referencias

[1] Microsoft, Zero Trust Adoption Report

[2] NIST, Zero Trust Architecture

[3] Fortinet, Survey Reveals Challenges of Zero Trust Implementation