Zero trust é cada vez mais disseminado como um requisito para a segurança moderna, mas isso é realmente uma prioridade para times de segurança se adaptarem às novas exigências e leis de proteção de dados? Com o aumento das regras de privacidade de dados, uma superfície de ataques maior e mais complexa e ataques constantes, adotar um novo framework de segurança pode parecer uma tarefa árdua. Porém, mais do que fortalecer a segurança, atualmente o zero trust pode amenizar muitas das complicações que os times de segurança enfrentam fornecendo uma abordagem escalável bem apropriada para aplicações modernas e complexas e uma variedade de leis de privacidade de dados geograficamente específicas.

Este blog post se aprofundará nos problemas de compliance com programas de segurança tradicionais, explicará como o zero trust facilita esse processo ao reduzir riscos e simplificar auditorias e os primeiros passos para a segurança zero trust.

Problemas de compliance com a segurança tradicional

Controles são baseados em redes, não em usuários e dados

Com a expansão do trabalho remoto, a adoção de cloud e o uso difundido de APIs e outros serviços de terceiros, modelos de segurança projetados acerca de perímetros de segurança corporativos estão cada vez mais desatualizados. De acordo com um relatório de práticas de negócios de 2021, as empresas utilizam em média 175 aplicações cloud, que geralmente residem fora do firewall corporativo.4 E com o trabalho remoto mais comum a cada dia, empregadores têm menos controle sobre o acesso dos empregados aos dados da empresa a partir de dispositivos seguros.

Em outras palavras, os perímetros de rede não são mais monolíticos, mas fragmentados, com muitos usuários, dispositivos e componentes de aplicação acessando-os de lugares além do perímetro corporativo. Firewalls legados que concedem acesso total a sistemas e dados corporativos para todos os usuários em uma VPN ou rede local propiciam ameaças internas e expõem grandes quantidades de dados sensíveis a ataques.

Em outras palavras, os perímetros de rede não são mais monolíticos, mas fragmentados, com muitos usuários, dispositivos e componentes de aplicação acessando-os de lugares além do perímetro corporativo. Firewalls legados que concedem acesso total a sistemas e dados corporativos para todos os usuários em uma VPN ou rede local propiciam ameaças internas e expõem grandes quantidades de dados sensíveis a ataques.

Dados desiguais são tratados igualmente

Redes legadas que utilizam uma abordagem baseada em perímetro para proteger todos os usuários, dispositivos e componentes de aplicação não apenas causam brechas de segurança por endpoints vulneráveis, elas falham na adequação a leis de privacidade de dados que exigem que dados sejam tratados de maneira diferente, considerando de onde são coletados, a quem pertencem e o quão sensíveis são. Em sistemas legados, dados de identificação pessoal, credenciais de pagamento e históricos de saúde são tratados com os mesmos controles de materiais de marketing e outros conteúdos menos sensíveis.

Além disso, a compliance com leis que restringem a transferência de dados entre fronteiras necessitam de políticas geoespecíficas que controlam quando e como dados pessoais ou confidenciais podem ser transferidos para outras localizações – fazendo de políticas que tratam igualmente todos os dados não apenas inviáveis, mas impossíveis.

Brechas de segurança expõem o sistema inteiro a ataques

Quando permissões amplas são atribuídas a todos em uma rede corporativa, os atacantes podem mover-se facilmente pelos sistemas, extraindo uma grande quantidade de dados e ordenando ataques mais severos, como execução remota de código e account takeover. Um estudo da MIT sobre incidentes de cibersegurança de alto perfil descobriu que a maioria não ocorreu em função de explorações zero-day, mas “a obtenção de credenciais de indivíduos e o movimento dentro de uma rede bem conectada que permite que usuários reúnam uma quantidade significativa de informações ou ter efeitos muito difundidos.” 4

E com leis de privacidade de dados mais rigorosas sendo promulgadas, as violações de dados generalizadas podem agravar as consequências financeiras e legais que as empresas sofrem de diferentes regulamentações – próprias do setor ou geoespecíficas.

Como zero trust simplifica e fortalece a compliance

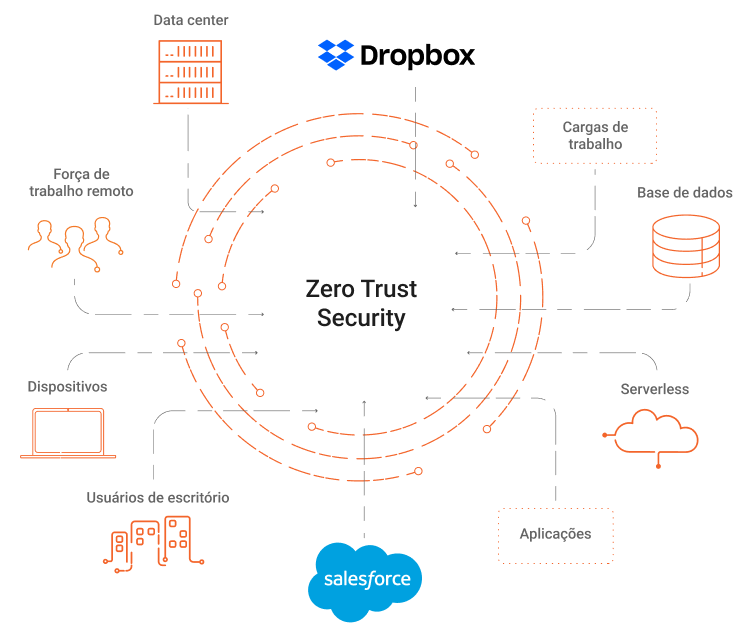

Conforme a definição do NIST, “zero trust (ZT) é o termo para um conjunto emergente de paradigmas de cibersegurança que movem as defesas de perímetros estáticos, baseados em rede, para focar em usuários, ativos e recursos”.4 Isso substitui uma abordagem de segurança baseada em rede que oferece permissões amplas a usuários e programas confiáveis por uma com permissões restritas e granulares que são concedidas caso a caso e sessão por sessão, utilizando monitoramento contínuo e automação para detecção e resposta a ataques rápidas.

Isso permite que diferentes tipos de dados sejam tratados de forma distinta, com base em regulamentações específicas e riscos associados, simplificando a compliance ao limitar significativamente o escopo de restrições de uso de dados. Como resultado, empresas ganham visibilidade dos usuários e componentes de terceiros que estão acessando seus dados que podem ser facilmente documentados para manutenção de registros e auditorias. Além disso, elas podem adotar uma abordagem baseada em riscos a fim de mitigar ameaças, garantindo que os recursos estejam concentrados na proteção de seus ativos mais importantes.

Começando com zero trust

Os primeiros passos para empresas interessadas em implementar segurança zero trust são classificar e mapear o fluxo de dados em todo o sistema. A partir daí, eles podem começar a desenvolver identidade granular e gerenciamento de acesso baseado em como determinados ativos devem ser protegidos e quais usuários e sistemas exigem acesso a eles.

Para fazer isso, as empresas devem escolher um forte parceiro de segurança que viabilize permissões granulares, segmentação de rede, e visibilidade e análises robustas. A plataforma da Azion possibilita isso por meio de uma variedade de produtos que inclui Real-Time Metrics, Network Layer Protection e Data Stream. E como um provedor de edge serverless, você pode aproveitar a nossa rede de edge global para processar dados localmente em conformidade com leis de privacidade de dados geoespecíficas, bem como simplificar tarefas de segurança por uma plataforma serverless que cuida da segurança da infraestrutura para que você possa se concentrar em proteger seus dados e aplicações.

Para ler mais sobre como a Azion pode te ajudar a fortalecer e simplificar a sua compliance, confira o nosso post sobre zero trust ou converse com um dos nossos experts para agendar uma demonstração gratuita de nossa plataforma hoje mesmo.

Referências

[1] Okta, Businesses at Work 2021

[2] MIT News, Zero-trust architecture may hold the answer to cybersecurity insider threats

[3] NIST, Zero Trust Architecture