Para muitos CISOs e outros profissionais de segurança, é fácil decidir migrar para o zero trust – o desafio está em como fazer essa migração. Um relatório recente da Microsoft sobre o tema revelou que 96% dos profissionais de segurança entrevistados acreditam que zero trust é muito ou relativamente crítico para a segurança de suas empresas.[1] Mas, apesar desse consenso, a pesquisa também mostrou que apenas 76% dos entrevistados já começaram a implementar soluções de zero trust, e muitos deles ainda estão lidando com questões práticas, como a falta de conhecimento e habilidades, aprovação de orçamentos, encontrar os fornecedores certos e integrar soluções.

Nesse contexto, como os profissionais de segurança podem superar os obstáculos para o zero trust e obter um retorno significativo desse investimento? Este artigo explica os componentes e a arquitetura de referência necessários para uma segurança zero trust eficaz, examina as barreiras à implementação e discute como o fornecedor certo pode ajudar a simplificar a integração e reduzir custos.

Quais são os componentes da arquitetura Zero Trust?

Nos últimos anos, a crescente popularidade do trabalho remoto e a mudança para a cloud popularizaram o modelo zero trust. Mas, embora a maioria dos profissionais de segurança esteja familiarizada com esse conceito, pesquisas apontam que as implicações práticas são muito menos claras.

O NIST define duas proteções básicas necessárias para zero trust: estabelecer acesso de privilégio mínimo aos recursos para limitar ataques horizontais, e autenticar e autorizar continuamente solicitações para garantir não apenas a identidade dos usuários, aplicações, serviços e dispositivos autorizados, mas sua postura de segurança durante cada acesso.[2]

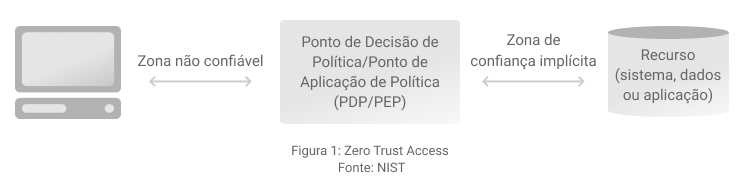

O diagrama abaixo ilustra como o modelo zero trust impõe essas proteções para cada solicitação de acesso individual. Cada requisição é tratada como não confiável até passar por um ponto de decisão de política (PDP) e um ponto de aplicação de política (PEP) para chegar à zona de confiança implícita. O PDP determina se a requisição está autorizada, registra a decisão de autorizar ou negar o acesso e autentica as requisições autorizadas; o PEP habilita, monitora e eventualmente encerra conexões dentro da zona de confiança implícita, com base nas atualizações do PDP.

Observe que esse processo é executado para cada requisição de acesso, independentemente do usuário, dispositivo ou serviço que faça a requisição, e a zona de confiança implícita deve ser a menor possível com base na necessidade da empresa. Isso permite que a autorização seja continuamente adaptada com base no contexto e no comportamento, o que é indispensável considerando a flexibilidade dos regimes de trabalho de hoje, em que:

Observe que esse processo é executado para cada requisição de acesso, independentemente do usuário, dispositivo ou serviço que faça a requisição, e a zona de confiança implícita deve ser a menor possível com base na necessidade da empresa. Isso permite que a autorização seja continuamente adaptada com base no contexto e no comportamento, o que é indispensável considerando a flexibilidade dos regimes de trabalho de hoje, em que:

- As empresas podem não ter acesso para configurar dispositivos de funcionários ou prestadores de serviços

- Usuários e serviços remotos podem tentar o acesso por meio de redes inseguras

- Os recursos da companhia podem estar hospedados em cloud ou outra infraestrutura que não seja de propriedade da empresa ou mantida por ela

Arquitetura zero trust em ação

Para ilustrar melhor como os processos de autorização e autenticação funcionam em um sistema zero trust, considere o exemplo a seguir de uma ferramenta amplamente adotada para decisão e aplicação de políticas: um web application firewall (WAF).

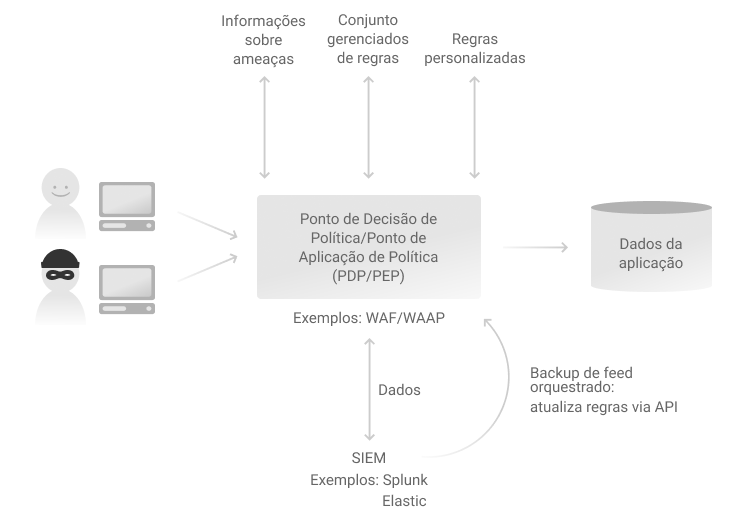

No diagrama acima, temos dois cenários: um usuário autorizado e um usuário mal-intencionado, ambos tentando acessar o mesmo recurso. O WAF serve como ponto de decisão e aplicação de políticas, que usa critérios como conjuntos de regras gerenciadas (projetados para bloquear ameaças da OWASP Top 10 e outras ameaças comuns); regras personalizadas (com base nas regulamentações do setor e na necessidade comercial de acesso a determinados recursos); e threat intelligence (regras baseadas em análises internas ou externas de ameaças com base em informações sobre como elas são executadas, recursos usados para lançar ataques e riscos e vulnerabilidades específicos de uma empresa) para determinar se deve bloquear ou permitir uma requisição.

No diagrama acima, temos dois cenários: um usuário autorizado e um usuário mal-intencionado, ambos tentando acessar o mesmo recurso. O WAF serve como ponto de decisão e aplicação de políticas, que usa critérios como conjuntos de regras gerenciadas (projetados para bloquear ameaças da OWASP Top 10 e outras ameaças comuns); regras personalizadas (com base nas regulamentações do setor e na necessidade comercial de acesso a determinados recursos); e threat intelligence (regras baseadas em análises internas ou externas de ameaças com base em informações sobre como elas são executadas, recursos usados para lançar ataques e riscos e vulnerabilidades específicos de uma empresa) para determinar se deve bloquear ou permitir uma requisição.

Por meio da integração com o SIEM de uma empresa utilizando Data Stream, as regras do WAF podem ser atualizadas em tempo real via API, criando um loop de feedback orquestrado que monitora e gerencia acessos continuamente, como representado no passo a passo abaixo:

- Uma política de segurança é definida no WAF

- A ferramenta de monitoramento detecta uma violação dessa política

- A ferramenta de monitoramento cria um alerta ou dispara um evento

- Detalhes do alerta ou do evento são enviados ao SIEM

- A lista de usuários abusivos da rede é atualizada via API e orquestração

- O usuário é impedido de violar as políticas

Além disso, o acesso privilegiado, como direitos de administrador em uma solução de segurança (que pode, por exemplo, conceder aos usuários a autorização para atualizar ou alterar regras em um WAF), pode ser aprimorado com ferramentas como a autenticação de multifatores, oferecendo uma camada extra de segurança para garantir que apenas usuários autorizados obtenham acesso a controles que ofereceriam amplas permissões para sistemas inteiros e colocariam em risco os recursos mais valiosos da empresa.

Como escolher soluções zero trust

Um dos principais obstáculos ao zero trust listados por profissionais de segurança em pesquisas da Microsoft[4] e Fortinet[5] é a dificuldade para escolher fornecedores, que é agravada por restrições orçamentárias, tecnológicas e de recursos, como a dificuldade de justificar e garantir o orçamento para a aquisição dessas soluções, a falta de profissionais qualificados ou com o conhecimento necessário para implementá-las e a possibilidade de integrá-las com outras tecnologias. Isso significa que é absolutamente essencial escolher um fornecedor que torne a implementação a mais simples e econômica possível.

Para reduzir custos, as empresas devem procurar fornecedores que:

- Ofereçam assistência para integração e suporte de engenheiro para engenheiro 24/7

- Utilizem padrões abertos para simplificar a integração e reduzir os riscos de vendor lock-in

- Reduzam custos cobrando por requisição, o que minimiza os custos iniciais de provisionamento e permite que os tomadores de decisão entendam facilmente o retorno do investimento

- Bloqueiem no edge, reduzindo o custo por bloqueio por exigir menos largura de banda e minimizar os riscos eliminando ameaças aos servidores de origem

Para saber mais sobre como a Azion pode ajudar sua empresa a criar suas soluções de segurança zero trust, confira nossos casos de sucesso em segurança ou fale com um dos nossos experts agora mesmo para receber uma análise gratuita da sua postura de segurança atual.

Referências

[1,4] Microsoft, Zero Trust Adoption Report

[2] NIST, Zero Trust Architecture

[3,5] Fortinet, Survey Reveals Challenges of Zero Trust Implementation