Um zero-day exploit que permite a execução remota não autenticada de códigos por meio do log de certas strings foi descoberto recentemente em diversas versões do Apache Log4j library. Essa ameaça, que foi publicada como CVE-2021-44228 na sexta-feira, 10 de dezembro, apresenta um grave risco devido à grande ocorrência da popular biblioteca de log baseada em Java, à sua facilidade de exploração e ao impacto do ataque, que fornece controle total do servidor a usuários não autorizados.

Portanto, para garantir que nossos clientes estejam protegidos contra essa vulnerabilidade crítica, gostaríamos de compartilhar o que fizemos para atuar contra esses ataques e quais passos os usuários da Azion devem dar para se certificar de que estão protegidos.

O que é essa ameaça?

O exploit é um tipo de ataque conhecido como uma execução remota de código (RCE, sigla para remote code execution em inglês), um dos tipos de vulnerabilidades mais perigosos, porque permite que invasores executem códigos maliciosos de servidores controlados por eles. Isso é possível na maior parte das versões do Log4j versão 2, que adicionou pesquisas JDNI, uma API Java que permite que usuários interajam com o LDAP e o DNS para buscar por dados e recursos. No entanto, as pesquisas JDNI não eram restritas, o que permite o retorno de URIs que apontam e carregam classes Java não confiáveis, possibilitando a execução de códigos de terceiros advindos de servidores LDAP maliciosos e de outros endpoints relacionados a JNDI quando a substituição de pesquisa de mensagens está habilitada. Esse tipo de ataque requer muito pouca habilidade do invasor, já que pode ser disparado com apenas uma linha de texto.

O Apache liberou um patch que desabilita esse comportamento por default do log4j 2.15.0, bem como um patch subsequente, o log4j 2.16.0, que também corrige a CVE-2021-45046, uma vulnerabilidade crítica encontrada mais recentemente. No entanto, essa ameaça ainda está se desenvolvendo, e a equipe de segurança do Apache continua investigando novos problemas conforme eles surgem. Dessa forma, é recomendável que todas as organizações que utilizam a biblioteca log4j façam o upgrade para a versão mais recente (2.17.1, atualmente) imediatamente e continuem verificando se há atualizações contra essa ameaça ainda em desenvolvimento.

Quem é afetado?

A CVE-2021-44228 afeta quase todas as versões do Log4j versão 2, da 2.0-beta9 à 2.14.1. O Log4j é utilizado por milhões de aplicações para a realização de log, incluindo Apple, Twitter, Redis e Elasticsearch, apenas para dar uma ideia de seu alcance. Um recurso de comunidade do Github fornece uma lista crescente de softwares e componentes vulneráveis e impactados. A ameaça já está sendo usada por mineradores de criptomoedas e botnets, com invasores utilizando uma abordagem de “spray and pray” (espalhe e reze para dar certo, numa tradução livre), que coloca em risco qualquer organização que tenha a vulnerabilidade.

A resposta da Azion

Na Azion, nosso time de Segurança entrou em ação logo que a CVE foi confirmada. No sábado, 11 de dezembro de 2021, às 8h40 PM PST (UTC-8), uma atualização das regras de segurança de nosso WAF foi enviada por toda nossa rede a fim de proteger todos os nossos clientes do WAF contra a CVE-2021044228 (atualização essa que também protege nossos clientes que têm o Remote File Inclusion (RFI) habilitado em qualquer nível de sensibilidade contra a CVE-2021-45046 e suas variantes!).

O que os clientes do WAF da Azion precisam saber

Para garantir que seu Azion WAF esteja te protegendo contra essa ameaça, siga esses passos caso ainda não tenha feito isso.

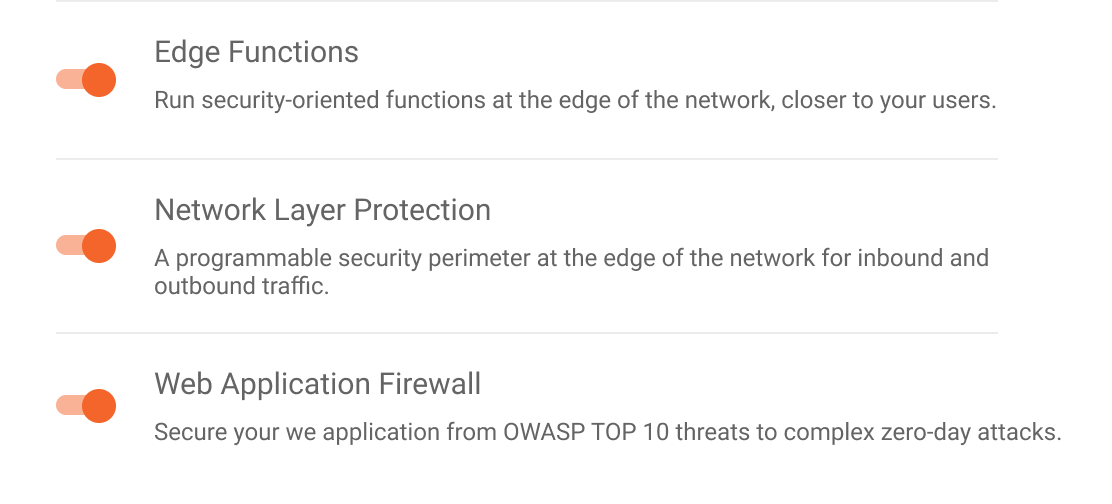

Passo 1: Se você ainda não tiver uma configuração de WAF, crie uma e certifique-se de que o Web Application Firewall esteja habilitado no Azion Edge Firewall que você deseja.

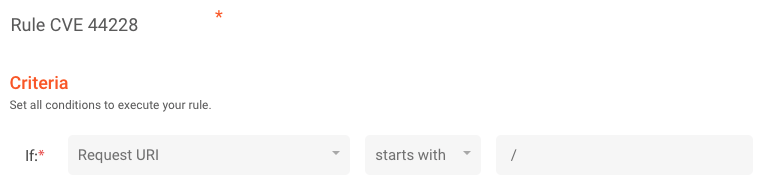

Passo 2: Crie uma regra simples para ativar o WAF com os critérios a seguir:

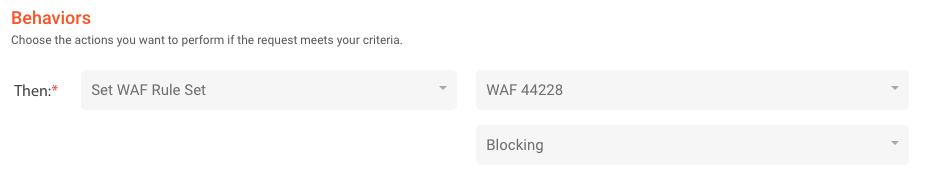

Passo 3: Ative o comportamento mostrado abaixo, em que “WAF 44228”é um nome arbitrário para sua configuração de WAF. Certifique-se de configurar o comportamento no modo Blocking.

Pronto! E também ficaremos felizes em ajudar qualquer cliente que precisar. Basta enviar um email para support@azion.com.

Conclusão

Esse grave e generalizado exploit ganhou atenção significativa desde sua descoberta, e por um bom motivo: é uma ameaça crítica que apresenta um risco muito grande para organizações no mundo todo, já que cibercriminosos oportunistas tentam tirar proveito dela. Conforme a ameaça se espalha rapidamente pela internet, você pode se deparar com inúmeras variações das strings de ataque, o que demanda atualizações constantes para WAFs tradicionais, que bloqueiam ataques baseados em assinaturas conhecidas que são de fácil manipulação para invasores. Para garantir que sua equipe esteja protegida, você deve realizar as ações recomendadas imediatamente, como a atualização de softwares afetados conforme mostrado na CVE-2021-44228, a certificação de que seu WAF está configurado para bloquear a ameaça e a garantia de que seu centro de operações de segurança está em ação para acompanhar todos os alertas de RCE. Se sua organização está em risco e você gostaria de auxílio para se proteger contra essa ameaça, contate nossos especialistas para mais detalhes.