Un exploit de día cero que autoriza la ejecución remota no autenticada de códigos por medio del registro de ciertas cadenas (strings) fue descubierto recientemente en diversas versiones de la biblioteca de Apache Log4j. Esta vulnerabilidad, que se dió a conocer el viernes 10 de diciembre de 2021 como CVE-2021-44228, representa un grave riesgo debido a la ubicuidad de la popular biblioteca de registro basada en Java, la cual es fácil de extraer y de impactar mediante un ataque, lo que ofrece a usuarios no autorizados un control total del servidor.

Por lo tanto, para asegurarnos que nuestros clientes están protegidos contra esta vulnerabilidad crítica, nos gustaría compartir lo que hemos hecho para protegernos contra estos ataques y los pasos que deberían tomar los usuarios de Azion para asegurarse de que están protegidos.

¿Qué es esta amenaza?

El exploit es un tipo de ataque, conocido como RCE (Remote Code Execution, ejecución remota de código), el cual es uno de los tipos de vulnerabilidades más peligrosas, ya que permite a los atacantes ejecutar un código malicioso desde servidores controlados por ellos mismos. Esto es posible en la mayoría de las versiones de Log4j versión 2, el cual adiciona búsquedas de JDNI, una API de Java que permite a usuarios interactuar con LDAP y DNS para buscar datos y recursos. Sin embargo, las búsquedas JDNI no estaban restringidas, lo que permitía que URI sean devueltas, que apunten y carguen clases de Java que no sean de confianza, lo que habilita la ejecución de código proveniente de terceros desde servidores LDAP maliciosos y otros puntos finales (endpoints) relacionados a JNDI cuando la función de sustitución de búsqueda de mensajes (message lookup substitution) está habilitada. Este tipo de ataque requiere pocas habilidades por parte del atacante, de forma que el ataque puede ser iniciado con una sola línea de texto.

Apache lanzó un parche (patch) que deshabilita este comportamiento, por defecto, de log4j 2.15.0, así como de un parche subsecuente, Log4j 2.16.0, que también corrige CVE-2021-45046, una vulnerabilidad crítica encontrada recientemente. Sin embargo, esta amenaza aún está en desarrollo y el equipo de seguridad de Apache continúa investigando nuevos problemas, a medida que estos surgen. Se recomienda que todas las organizaciones que utilizan la biblioteca Log4j hagan una actualización a la versión más reciente (actualmente 2.17.1), de forma inmediata, y continúen buscando actualizaciones sobre esta amenaza que está en desarrollo.

¿Quiénes están siendo afectados?

CVE-2021-44228 afecta a casi todas las versiones de Log4j versión 2, desde 2.0-beta9 a 2.14.1 usadas por millones de aplicaciones de registro que incluyen Apple, Twitter, Redis y Elasticsearch, entre otras, para tener una idea de su alcance. Un recurso de la comunidad de Github provee una lista cada vez mayor de software y componentes vulnerables y afectados. De acuerdo a lo informado, el exploit ya está siendo usado por mineros de criptomonedas y redes de bots (botnets), donde atacantes usan un enfoque conocido como spray and pray que pone en riesgo a cualquier organización con esta vulnerabilidad.

La respuesta de Azion

En Azion, nuestro equipo de seguridad entró en acción tan pronto como se confirmó el CVE. Para el sábado 11 de diciembre de 202, a las 8:40 p.m. PST (UTC-8), se lanzó una actualización de nuestras reglas de seguridad WAF en toda nuestra red para proteger, contra CVE-2021-44228, a todos nuestros clientes que usan WAF. (¡Además, esta regla protege, contra CVE-2021-45046 y sus variantes, a nuestros clientes con inclusión remota de archivos (RFI) habilitada, en cualquier nivel de sensibilidad!)

Lo que los clientes de Azion que usan WAF deben saber

Para estar seguro de que tu WAF de Azion te está protegiendo contra este exploit, sigue los siguientes pasos si aún no lo has hecho:

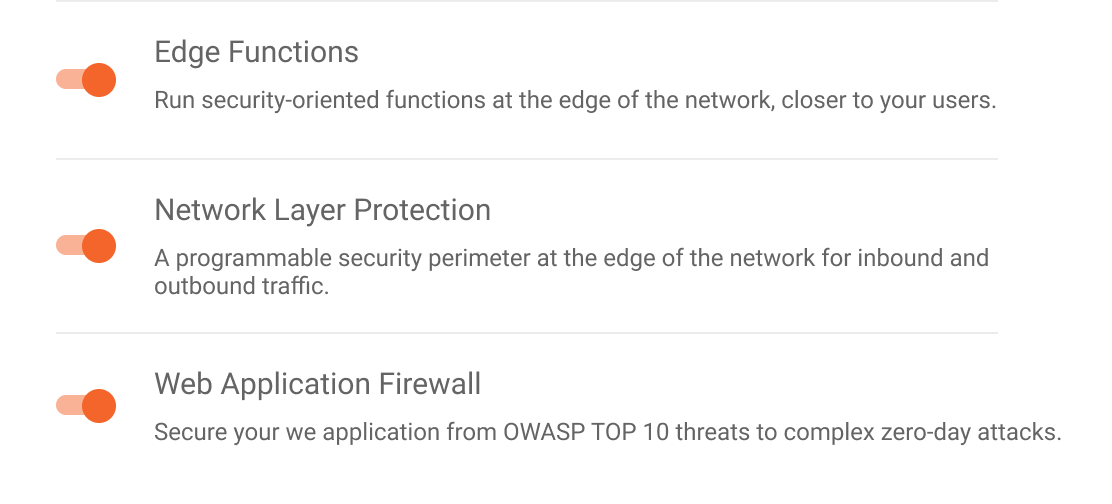

Paso 1: Crea una configuración de WAF, si aún no tienes una, y asegúrate de que Web Application Firewall está habilitado en tu Edge Firewall de Azion deseado.

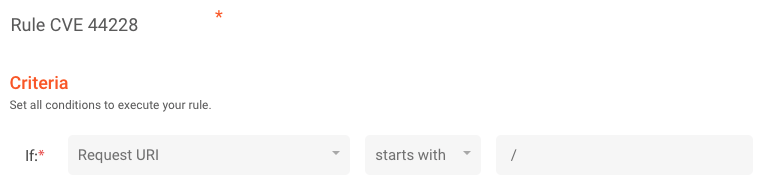

Paso 2: Crea una simple regla para activar WAF con el siguiente criterio.

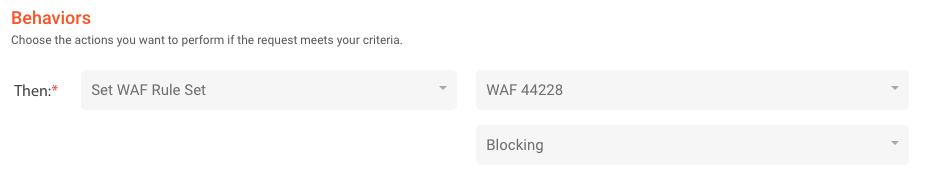

Paso 3: En la sección de Behaviours, que se muestra abajo, donde “WAF 44228” es un nombre arbitrario para tu configuración de WAF, asegúrate de configurar el comportamiento para el modo Blocking.

¡Eso es todo! También nos complace brindar ayuda a los clientes que la necesiten. Simplemente puedes enviar un e-mail a support@azion.com

Conclusión

Este grave y penetrante exploit ha ganado mayor atención desde su descubrimiento, y por un buen motivo: esta amenaza crítica representa un gran riesgo para organizaciones en todo el mundo, ya que criminales cibernéticos intentan beneficiarse de esta. A medida que la amenaza se propaga rápidamente por el internet, podrás observar innumerables variaciones en las cadenas de ataque, lo que requiere actualizaciones constantes para WAF tradicionales, que bloquean ataques basados en firmas conocidas, que son fáciles de manipular por los atacantes. Para asegurarte de que tu equipo está protegido, deberás tomar acciones recomendadas inmediatamente: actualizar el software afectado, tal como se describe en CVE-2021-44228; estar seguro de que tu WAF está configurado para bloquear el exploit, y garantizar que tu centro de operaciones de seguridad está tomando las acciones adecuadas para dar seguimiento a todas las alertas de RCE. Si tu organización está en riesgo y te gustaría obtener asistencia para protegerte contra esta vulnerabilidad, habla con nuestros expertos para obtener más información.