Durante anos, os Web Application Firewalls (WAFs) têm sido um componente crucial da infraestrutura de segurança de quaisquer aplicações ou serviços baseados na web, protegendo-os de tráfego HTTP malicioso e ataques como SQL injection (SQLi), Cross-Site Scripting (XSS), entre outros.

Um ataque SQLi bem sucedido pode expor aos cibercriminosos o conteúdo de bancos de dados com informações sobre os consumidores de uma empresa, ou da própria empresa, com potencial de dano incalculável. Por isso, formas de contornar os recursos de filtragem e bloqueio de um WAF são altamente procuradas pelos agentes maliciosos.

Recentemente, a Team82, equipe de pesquisadores de segurança da Claroty1, apresentou uma forma genérica de contornar os WAFs vendidos por vários fornecedores populares. As descobertas foram apresentadas durante a conferência Black Hat Europe 2022 em Londres.

Como o ataque funciona

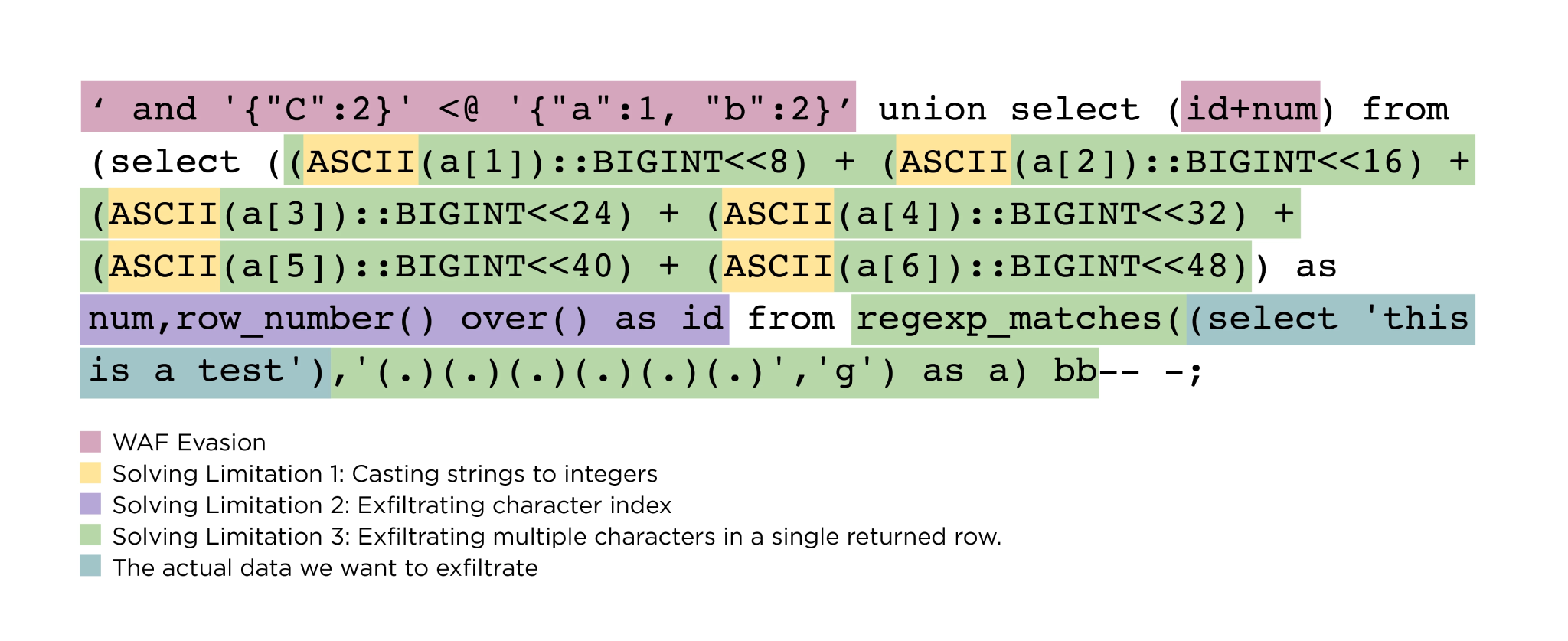

A técnica apresentada consiste, basicamente, em um ataque SQLi. Como os WAFs são projetados para proteger contra essa ameaça os pesquisadores tiveram de encontrar uma forma de ofuscar os comandos SQL, tornando-os invisíveis para certos WAFs.

A solução foi adicionar sintaxe JSON aos comandos. Isso porque a maioria dos bancos de dados suporta JSON (um formato aberto e padronizado de arquivo para troca de dados) para busca básica, modificação de informações e várias outras funções e operadores.

Entretanto, muitos WAFs ainda não adicionaram suporte a JSON. Isso permitiu que os pesquisadores “criassem novos payloads de SQL injection que incluem JSON e que contornavam a segurança fornecida pelos WAFs”.

Imagem: Team82/Claroty

“Criminosos usando esta nova técnica poderiam acessar um banco de dados no back-end e usar vulnerabilidades e exploits adicionais para extrair informações, seja através de acesso direto ao servidor ou através da cloud”, disse Noam Moshe, pesquisador de segurança da Claroty.

“Isso é especialmente importante para plataformas de OT (Operational Technology, Tecnologia Operacional) e IoT (Internet of Things, Internet das Coisas) que tenham migrado para sistemas de gerenciamento e monitoramento baseados em cloud. Os WAFs oferecem a promessa de segurança adicional da cloud. Um agente capaz de burlar essas proteções terá extenso acesso aos sistemas”, completa Moshe.

O WAF da Azion não é afetado

Após ser informada sobre o ataque, a equipe de segurança da Azion testou todas as provas de conceito apresentadas pela Team82 contra seu próprio WAF.

Todos os testes foram realizados em um ambiente controlado usando o WAF da Azion sem regras personalizadas ou adicionais, apenas a proteção padrão contra SQLi definida para o nível de sensibilidade mais alto (o que recomendamos aos nossos clientes).

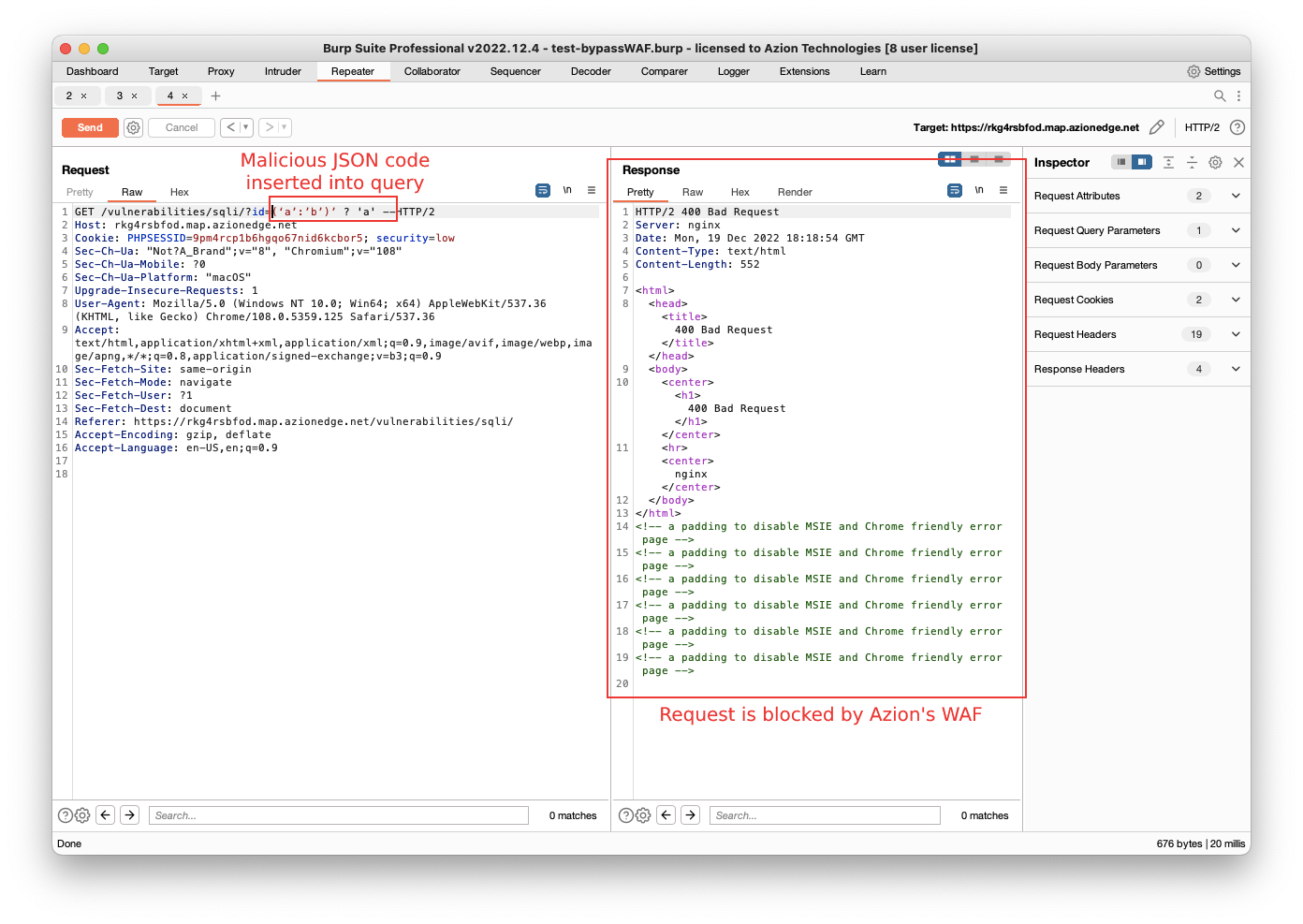

A equipe de segurança da Azion usou uma ferramenta de teste de segurança chamada Burp Suite Professional para executar ataques simulados. Esse software permite a um pesquisador enviar diferentes tipos de requisições a um sistema e validar seu comportamento e resposta.

De acordo com Marcos R. Carvalho, Security Architect da Azion, quando os cenários propostos pela Team82 foram replicados, o nosso WAF bloqueou com sucesso todos os ataques. Isso foi feito usando as regras padrão da Azion e seu algoritmo de classificação proprietário, sem a necessidade de expressões regulares adicionais.

Imagem: Azion Technologies.

“O principal recurso do WAF oferecido pela Azion são as regras que detectam a presença de caracteres especiais em posições específicas de uma requisição, incluindo a URL”, diz Marcos.

Quando essas regras são acionadas, a requisição é bloqueada e o servidor retorna um código de resposta 400 (Bad Request). No exemplo acima, o WAF da Azion detectou vários caracteres incomuns na requisição, incluindo aspas simples, dois pontos e parênteses.

Ao construir seu WAF, a Azion decidiu usar conjuntos de regras inteligentes em vez de assinaturas, que constantemente precisam ser atualizadas e não oferecem proteção contra ameaças zero-day.

Conclusão

Ao conduzir uma análise completa e divulgar o problema de forma responsável às partes afetadas, a Team82 prestou um serviço a toda a indústria. “Deixamos aqui nosso agradecimento e apreciação a toda a comunidade white hat”, diz Marcos. “É apenas testando os sistemas que poderemos oferecer os melhores recursos de segurança aos nossos clientes”.

Cadastre-se gratuitamente e descubra como o Web Application Firewall da Azion pode ajudá-lo a proteger suas aplicações e serviços contra vários tipos de ameaças, ou contate nossos especialistas para mais detalhes.

Referências

1 {JS-ON: Security-OFF}: Abusing JSON-Based SQL to Bypass WAF