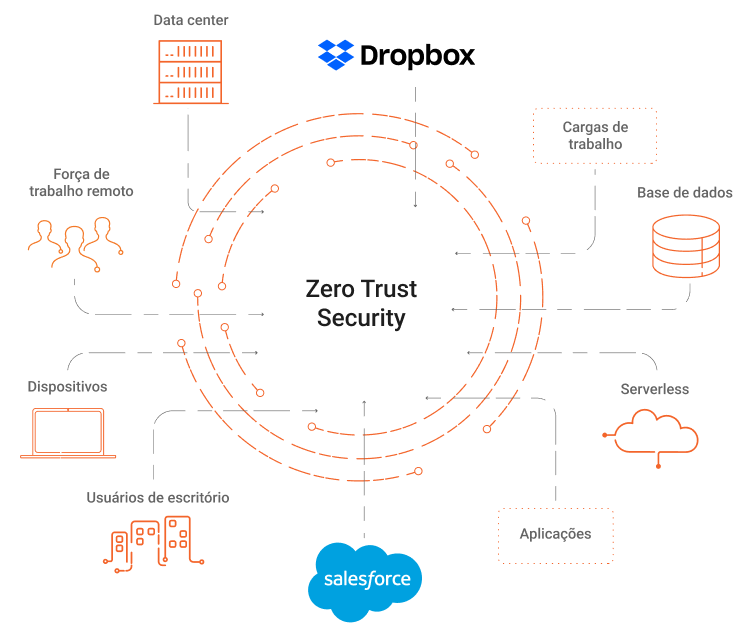

O modelo Zero Trust foi introduzido em 2010 pela Forrester Research. A abordagem pode ser resumida em poucas palavras: não confiar em ninguém, nem mesmo nos colaboradores. Ao longo da década seguinte, novas aplicações de nuvem surgiram, e a adoção de cloud computing foi acelerada.

Salesforce, ServiceNow, Shopify, Workday, Atlassian, Square, DocuSign, Slack, Box e outros apps indispensáveis se tornaram parte do conjunto de ferramentas digitais das empresas. Isso porque elas melhoram a produtividade do colaborador, não requerem capital inicial e são escaláveis a ponto de atender usuários em qualquer lugar.

Infelizmente, essas aplicações também causaram estragos no modelo de segurança tradicional, definido pela proteção do perímetro corporativo. A segurança tradicional não protegeria a demanda remota que acessava os aplicativos de casa ou na estrada, por exemplo.

A chegada da Covid-19 apenas aumentou a dimensão do problema ao expandir o trabalho remoto pelo mundo, tornando urgente a adoção de segurança zero-trust, conceito que abordaremos neste artigo.

Filosofia zero trust

Existe uma frase famosa de um antigo filme de terror que, mesmo se você não assistiu ao filme, reconhecerá instantaneamente: a chamada está vindo de dentro da casa. As implicações arrepiantes da frase a transformaram em um clichê do gênero.

Isso articula perfeitamente a perspectiva aterrorizante de que, mesmo nos locais mais seguros, a nossa suposta segurança pode ser uma ilusão; e quanto mais você confia nessa suposição, mais vulnerável fica às ameaças à sua espreita.

O modelo de segurança corporativa foi construído com a ideia falha de que, uma vez que haja um perímetro de segurança no local, a confiança pode ser largamente estendida a algo ou alguém dentro dele, sem distinção. Porém, a realidade é que usuários confiáveis podem apresentar comportamentos não confiáveis.

Se usuários confiáveis têm acesso a uma rede a cada login realizado, um único cliente com uma senha fraca ou funcionário que abre um anexo de e-mail suspeito pode expor toda a rede e aplicações a ataques. Em outras palavras, protocolos de segurança que concedem confiança ilimitada a alguém que tenha acesso à rede, essencialmente, permitem que qualquer usuário da rede gere danos ilimitados.

Concessão de permissões mínimas

Zero trust limita os danos que ameaças internas podem gerar ao remover o acesso automático de tudo e todos que fazem parte da rede. Em vez de garantir vastas permissões a certos usuários, programas e indivíduos, a filosofia zero trust promove:

- verificação de acesso contínua;

- concessão de acesso baseada em casos isolados, dando ao usuário as permissões mínimas necessárias para desempenhar uma ação específica; e

- sessões monitoradas individualmente com intuito de identificar e coibir atividades suspeitas ou arriscadas, com protocolos que respondem a ameaças em tempo real.

Nos últimos anos, a evolução da tecnologia tornou a suposição de confiança não apenas problemática, mas também irrelevante. Mesmo antes de a pandemia fazer do trabalho remoto algo normal na maioria das empresas, a ampla adoção de dispositivos móveis, cloud computing e outras tecnologias avançadas tem expandido os negócios além do perímetro corporativo.

É diante desse contexto que muitas empresas vêm corrigindo os problemas da segurança legada e adaptando-se ao novo panorama digital com a aplicação de uma nova filosofia de segurança – a ideia de zero trust.

Evolução da arquitetura de segurança

Produtos com segurança legada foram projetados para um mundo onde determinar quais usuários, dispositivos e programas eram confiáveis era uma questão relativamente simples – ao menos na teoria. Em vez de utilizar a internet pública, na qual suas redes podem ser ameaçadas, as companhias construíam redes privadas em local centralizado.

Caixas de firewall físico e appliances de DDoS eram utilizados para manter a rede privada segura. Funcionários só podiam acessar a internet por meio de gateways conectados ao hardware físico daquela localização, permitindo aos times de segurança controlar o tráfego com mais rigor.

Era como construir uma casa segura ou um bunker com um único ponto de entrada – garantir a segurança desse bunker era essencialmente uma questão de reforçar o ponto de entrada e manter uma vigilância cuidadosa sempre que alguém entra ou sai. Porém, como a tecnologia evoluiu e o uso de internet ficou mais amplo, esse processo se tornou mais desafiador.

Armazenamento de dados em rede centralizada

Centralizar o armazenamento de dados significa que qualquer usuário que os acesse fora dali tem de esperar que os dados sejam enviados e recebidos por um único ponto de origem. Isso pode resultar em longo tempo de espera para clientes distantes/funcionários localizados em diferentes filiais da empresa, ou gargalos decorrentes de múltiplas tentativas de acesso simultâneo por parte dos usuários.

Para resolver o problema, as empresas tiveram que comprar links MPLS de alto custo e implantar suas próprias equipes de TI para gerenciar hardware VPN, clientes e roteamento entre filiais. Os dados deixaram de ser armazenados em uma rede privada e centralizada e foram distribuídos entre data centers.

Isso é menos como se entrincheirar em um bunker com um único ponto de entrada reforçado e mais como viver em uma casa com várias portas e janelas que têm de ser vigiadas o tempo todo. Contudo, com mais pessoas entrando e saindo o tempo todo, torna-se quase impossível monitorar cuidadosamente quem está dentro da casa – e prever o que eles farão uma vez que entrarem.

Cloud Computing e o futuro

Hoje, proteger a propriedade digital não é o mesmo que construir um bunker ou mesmo se esconder em uma casa com vários pontos de entrada. Na verdade, é como vagar por uma área aberta com os olhos vendados.

Os funcionários não ficam mais em filiais – eles são remotos e móveis, portanto, menos previsíveis e com a identidade difícil de verificar. Com o advento da cloud computing, os dados residem não mais no local, mas em uma sede corporativa ou em data centers protegidos.

As empresas estão se inscrevendo em aplicações baseadas em nuvem com SaaS em vez de manter seus próprios servidores, infraestrutura e equipe de suporte internos. A arquitetura monolítica é cada vez mais substituída por microsserviços compostos de componentes pequenos,fracamente conectados e implantáveis de forma independente.

A segurança moderna deve ser capaz de se adaptar a essas mudanças, estendendo a proteção a aplicações baseadas em cloud e edge-native, contêineres, microsserviços e trabalhadores em todos os lugares.

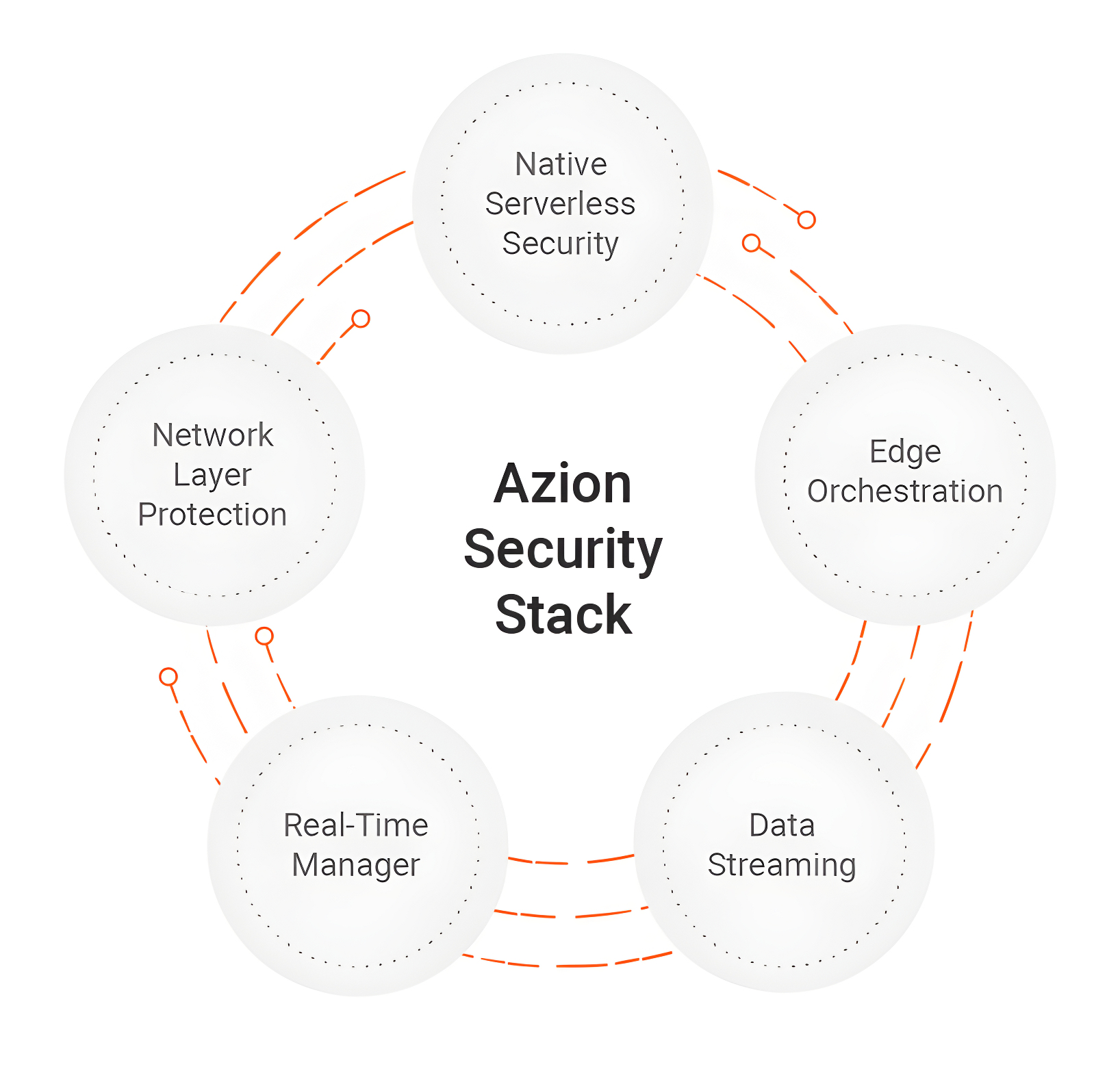

Implementando zero trust com a Azion

Em meio ao complexo cenário digital de hoje, detectar e prevenir tráfego malicioso nunca foi tão difícil. Por isso, a confiança deve ser estabelecida não somente uma vez, mas repetidamente, em vários vetores.

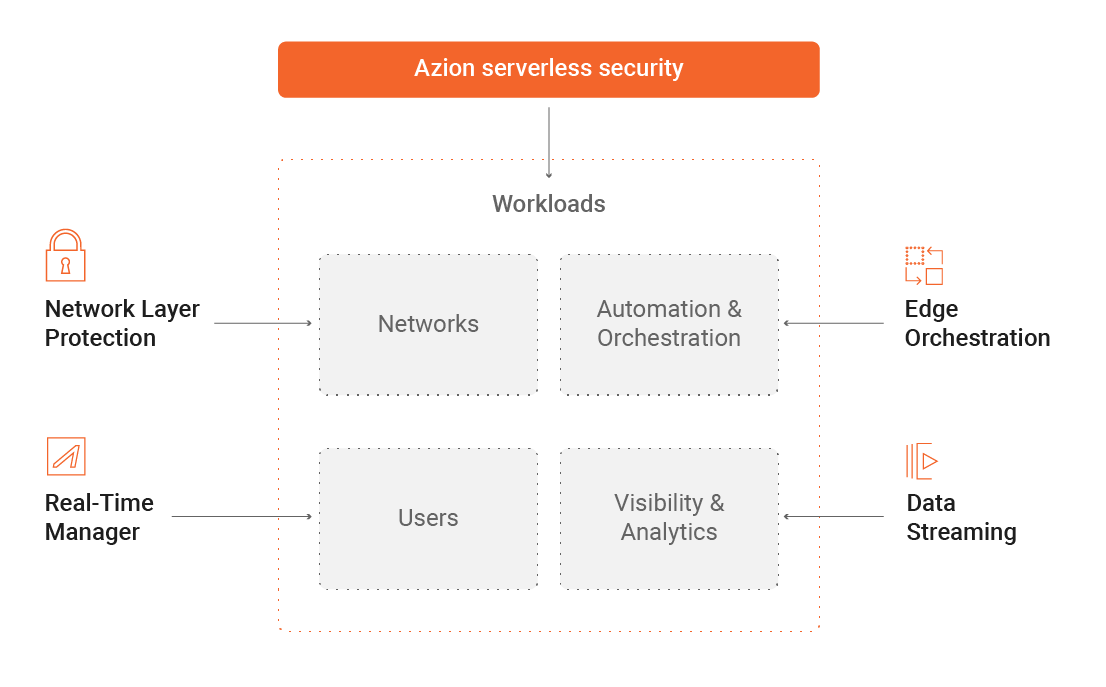

As soluções de segurança modernas devem não apenas garantir que redes, usuários e workloads sejam seguros, mas também fornecer visibilidade e orquestração contínuas para que o tráfego malicioso seja detectado e tratado automaticamente.

A Azion fornece às empresas as ferramentas e os recursos necessários para controlar, monitorar e implantar soluções de segurança nas redes atuais – no perímetro, na cloud ou na instalação local.

Redes zero trust

A segmentação de rede é um componente-chave da arquitetura de confiança zero. Os perímetros corporativos monolíticos de ontem não são adequados para as redes amplamente dispersas de hoje. Em vez disso, eles devem ser divididos em microperímetros – segmentos de rede isolados uns dos outros para conter ataques e permitir um controle mais granular.

O Azion Network Layer Protection permite que você crie listas com base na rede, na localização dos usuários ou em seu próprio sistema inteligente de regras, para que você possa implementar esse componente crucial da segurança moderna.

Usuários zero trust

Impor o acesso estrito de usuário não é mais suficiente; as permissões têm de ser limitadas com base não apenas nos usuários autenticados, mas também nas funções específicas que eles precisam executar.

O Real-Time Manager da Azion é um painel de controle que permite construir e atribuir permissões a usuários específicos, implementando autorização e autenticação tanto para sua equipe de desenvolvimento quanto para as aplicações hospedadas na Plataforma Azion.

Workloads zero trust

Os workloads abrangem toda a pilha de aplicações, desde a camada de aplicação até os componentes de processamento, como contêineres e VMs. Cada um deles compreende um vetor de ameaça diferente, que deve ser protegido com zero trust.

A Azion ajuda os clientes a implementar workloads zero trust fornecendo gerenciamento serverless, o que permite a eles se concentrarem na segurança do lado do aplicativo e do cliente enquanto lidamos com a segurança da infraestrutura no Edge.

Visibilidade e análise de dados

Em vez de parar na autenticação, zero trust exige monitoramento constante para eliminar ameaças de usuários comprometidos ou comportamento de alto risco – e garantir que quaisquer brechas de segurança sejam encontradas o mais rápido possível.

O Azion Data Stream fornece essa visibilidade. Dados criptografados em tempo real podem ser alimentados de várias fontes de dados, como Edge Applications e firewall, em seu próprio sistema Analytics de SIEM ou Big Data.

Isso proporciona à sua equipe de segurança ferramentas imprescindíveis para analisar ameaças de segurança à medida que ocorrem e orientar suas defesas a fim de fornecer a melhor proteção possível.

Automação e orquestração

Uma extensa pesquisa realizada pela Forrester demonstrou que lidar manualmente com ameaças de segurança é quase impossível na era de IoTs e Edge Computing. Com o Azion Edge Orchestration, você pode criar consultas complexas para rastrear a eficácia do bloqueio de ataques e visualizar métricas em tempo real acerca da segurança de suas aplicações.

Além disso, você pode tomar medidas imediatas sobre esses dados e métricas, pois a Azion permite o provisionamento zero touch, usando o nosso painel de controle para configurar, interromper e iniciar serviços conforme necessário.

Diferentemente da arquitetura legada, redes e aplicações da atualidade são ecossistemas complexos e interconectados. Esses sistemas podem ser difíceis de visualizar, e mais ainda de defender. Alcançar um nível de segurança abrangente no mundo digital requer segurança em várias camadas e zero trust.

No próximo post, examinaremos a segurança para Edge Applications e entraremos em mais detalhes sobre cada componente do stack de segurança.